前回、二段階認証が個人情報を守る上で重要なことをお伝えしました。ただ、そんな二段階認証がすでに突破されている事件が発生しています。

なぜ、二段階認証が突破されてしまったのか?

今回は、「さらに対策が必要になった二段階認証」についてご紹介します。

→二段階認証については、こちらの記事で紹介しています。

「二要素認証が突破」ってどういうこと?

そもそも、1つ目の認証はともかく2つ目の認証は「自分すら分からない番号」で、なおかつ「一定時間が過ぎればどんどん変わっていく暗証番号」です。

さらに言えば、ログインした場合は「ログイン通知」が来ますよね?

ログインした覚えがなければ、そもそも「許可」したり「ログインパスワードの入力」などはしないはずです。それでは、どうして2つ目の認証まで破られたのでしょうか?

なにが起こっているの?

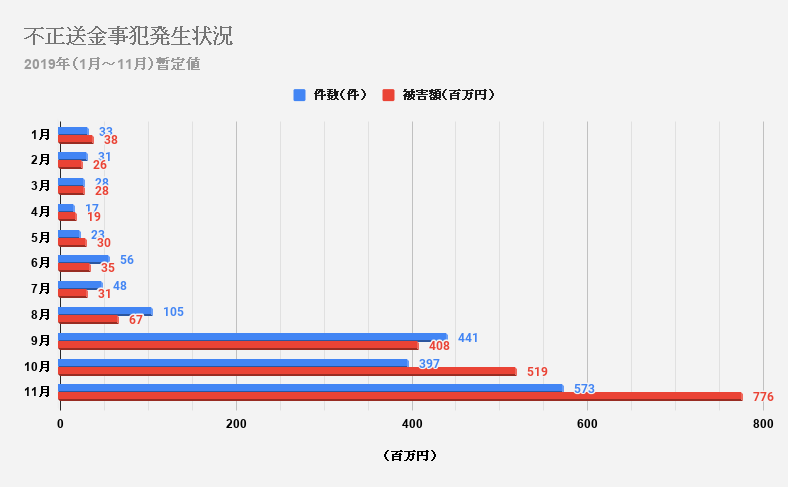

警視庁サーバー犯罪対策プロジェクトの発表によると「2019年9月からインターネットバンキングに係る不正送金事犯による被害が急増」とあります。

上記の表を見ると、8月に突然100件を越えています。さらに、9月からはその約4倍となり、10月以降は、発生件数よりも被害額の方が大きくなりました。

つまり、不正送金に成功しただけでなく、効率よく不正送金がされている(少ない件数で額を増やしている)ことが分かります。

そして、暫定値とはいえ1ヶ月ごとにどんどん拡大していることが分かります。はたして、サイバーセキュリティー担当大臣はどう対処するのでしょうか?

政府の対応が気になる所ではありますが、トレンドマイクロが二要素認証を狙ったフィッシング詐欺の手口について紹介しています。

→フィッシング詐欺についてはこちらの記事で紹介しています。

メールで通知されるワンタイムパスワードを入力させるフィッシングサイト

- ワンタイムパスワード

- 電話による通知

- 暗証カード

- 専用機器

などを使った物など、前回紹介した安全なはずの二要素認証を狙ったフィッシングサイトがすでに確認されています。

《フィッシンサイトへの誘導方法》

- 一般的なフィッシングメール

- SMSによる誘導

こういった方法が顕著になっています。

例えば、【SMSでお客様の「⚪⚪銀行の口座」セキュリティ強化、カード、通帳の利用停止、再開の手続きの指定をして下さい。→https://⚪⚪.jp】

こんなSMSが届きます。

上記の例を確認すると、正規の発行元による有効な証明書を使用しているはずの、「httpsサイト」が使われています。しかも、前回紹介した「.jp」まで使われていることもあり、本物か偽物かの区別はどんどん難しくなっています。

さらに、携帯電話事業者を偽装したSMSを発端として・・・

- 携帯電話事業者のwebサービスを偽装したフィッシングサイトへ誘導

- webサービスの認証情報を詐取

- 本人の確認のために利用銀行を選択させ、ネットバンキングの認証情報も詐取

つまり、自ら暗証番号を教える工夫が随所にあると言うことです。

「お客様がご利用のアカウントが不正利用の可能性があります。本人確認設定をお願いします。https//⚪⚪.com」

こんなSMSもフィッシングに実際に使われています。

予防策はあるの?

先程もお伝えしたように、不審な点が分からないものが多くなっています。

そのため、例えばネットバンキングならあらかじめ対象銀行のHPをブックマークするなど、送られてきたメールのURLは無視することが確実といえます。

また、普段と異なるタイミングで二要素認証などの情報を求められた場合は注意が必要になります。

最後に

自分で、自分の個人情報を相手に教えてしまう現状があります。

ただ、その誘導方法はどんどん巧妙になっているため、本物と偽物の見分けが付かなくなってきています。

安全なはずの対策が、気付いたときには危険な対策になっているかもしれません。新しいセキュリティーを導入していなければ、導入していないところから狙われていきます。

例えば、現実的な話しとして、「ひったくる」相手にワザワザ屈強な男性が狙われることはないですよね・・・

ひったくりと違う点は、対象が1人ではなく不特定多数の個人や企業などに大量のメールをばらまくことで、あとはフィッシングサイトだと知らずに送られてきた本人達の情報を悪用するだけの状態になることです。

つまり、被害者は1人ではなく不特定多数の大勢です。

こんな恐ろしいことが、現在進行形で行われています。送られてきたメールなどにあるURLにはお気をつけ下さい。

参考

トレンドマイクロセキュリティブログ

→https://blog.trendmicro.co.jp/archives/category/%e3%81%9d%e3%81%ae%e4%bb%96/%e7%b5%b1%e6%8b%ac

コメントを残す